ランサムウェアが猛威を奮いはじめています。

2017年ころから国内の大手企業で被害が報告されていましたが、重大な事例の大半は海外のものでした。

しかし2022年に入り、いよいよその標的は日本の中小企業へとシフトしました。

2025年現在、国内ランサムウェア被害の約半数が中小企業という状況です。

ITとビジネスを切り離すことができない時代になり、ランサムウェアの脅威はますます大きくなることでしょう。

本記事では、日本国内の被害状況を紹介しながら、社内に専任のIT担当者がいなくても実践できる現実的なランサムウェア対策、被害を受けても事業を止めない仕組みづくりについて解説します。

日本国内の被害事例が示す「中小企業×ランサムウェア」のリアル

IPAの調査では、ランサムウェアは2年連続で「最も重大な脅威」に区分されています。

国内企業の約12%が実際に被害を受けているとされ、もはやどの企業にとっても他人事ではありません。

警察庁の発表によると、国内ランサムウェア被害は令和6年時点で年間222件に上ります。そのうち140件、約63%が中小企業に対する攻撃です。※1

一般的に、ランサムウェア被害からの復旧費用は、数百万円から数千万円、業務停止期間は平均2週間から1ヶ月です。

実際には、原因個所の特定、防御策や社員教育、取引先との通信方法に関するルールの見直しなどが必要になるため、広義の復旧費用はさらに大きくなるでしょう。

※1:出典:警察庁

https://www.npa.go.jp/hakusyo/r07/honbun/html/bb3313000.html

典型的な被害パターン3選

実際の被害事例から、中小企業が遭遇しやすい3つのパターンを紹介します。

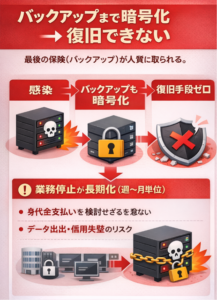

パターン1:バックアップも暗号化され復旧不能に

バックアップ環境という「虎の子」も人質にとられてしまうことで、実質的な解決策がなくなるパターンです。

社内サーバーがランサムウェアに感染したのち、慌ててバックアップからの復旧を試みるものの、バックアップ用のNASも同時に暗号化されているため復旧手段を完全に失います。

攻撃者は社内に侵入後、数日から数週間かけて社内ネットワークを調査してバックアップ環境を特定、その後は本番環境と同時に暗号化してしまうのです。

このパターンでは業務停止が長期化し、場合によっては数ヶ月もの間、特定の業務が遂行不可能になることも。

業務停止期間が長くなるほどに身代金支払いを検討せざるを得ない状況に追い込まれます。

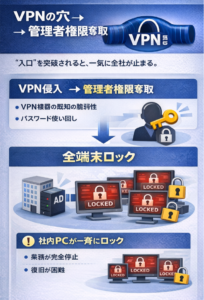

パターン2:VPN機器の脆弱性から侵入され全社システムが停止

企業間の通信手段としてすっかり一般的になった「VPN」から侵入するパターンです。

リモートワークや拠点間通信の手段としてVPNを導入している企業の場合、VPN機器が標的になってしまいます。

このパターンでは、VPN機器の既知の脆弱性やパスワードの使い回しなどを突かれ、ドメイン管理システム(Active Directoryなど)の管理者権限を奪取されます。

その結果、社内のPCが一斉にロックされてしまい、業務が完全に停止します。

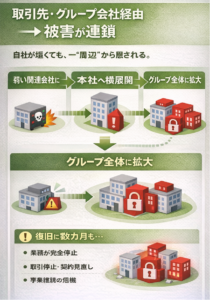

パターン3:取引先・グループ会社経由で侵入

セキュリティ対策が手薄なグループ会社を経由して、本社が攻撃を受けるパターンです。

攻撃者はまずセキュリティの弱いグループ会社に侵入します。

そこを足がかりに本社システムへと横展開する手法は「サプライチェーン攻撃」と呼ばれ、近年増加しています。

本社だけでなくグループ全体のシステムが影響を受け、復旧には数ヶ月を要します。

取引先からは「セキュリティ管理体制が不十分」として取引停止を通告され、事業継続の危機に直面するなど、被害額が大きくなるパターンです。

「サイバーセキュリティの弱者」として狙われる中小企業

攻撃者は「中小企業は大手に比べてセキュリティ対策が脆弱」と認識しており、「効率の良い標的」として狙われていると考えられます。

ちなみに近年主流となっているのは、特定の企業を狙って計画的に攻撃する「標的型(侵入型)攻撃」です。事前に脆弱性を調査し、効率的に侵入できる企業を選別します。

一方、不特定多数を狙う「無差別型攻撃」も存在します。この場合、「守りの穴がある企業」が被害に遭います。

いずれのパターンでも、規模や業種とは無関係に、セキュリティ対策が不十分な企業が狙われます。

なぜ中小企業は「わかっていても守れない」のか

とはいえ、多くの中小企業経営者は、ランサムウェア対策の重要性を認識していることでしょう。しかし実際には、次のような事情から十分な対策を講じられないケースが多いのが実情です。

情シス不在もしくは兼任体制の限界

中小企業の多くは、情シス部門が存在しないか、1〜2名の担当者(いわゆる”ひとり情シス”)のみという状況です。

社内のIT雑務(PCやネットワーク機器の設定や不調対策)にリソースを奪われ、VPN機器や社内サーバー、ドメイン管理システムの脆弱性管理にまで手が回りません。

また、バックアップ管理やセキュリティ監視まで実施できる体制がなく、従業員へのセキュリティ教育や運用ルール策定にも時間を割けないでしょう。

さらに、情シス人材の採用に関する問題もあります。IT人材は慢性的な人材難が続いており、人材側も大手企業を志望します。

仮に運良く情シス人材を採用できても、複数名で担うべき業務を1人で背負う構造になりがちです。

結果的に、負担の大きさから短期離職につながるリスクが高まります。

「何から始めればいいかわからない」問題

現代企業がやるべきセキュリティ対策は多岐にわたります。

自社のリスクレベルや脆弱性が把握できていない状態では、適切な判断ができません。

前述のパターンだけでも「社内外ネットワーク」「VPN」「グループ会社との通信環境」など洗い出す点は多くあり、「守るべきポイント」の特定が難しいわけです。

その結果、限られたリソースをどこに集中させるべきか判断できず、結果的に「手つかず」の状態が続いてしまいます。

予算と経営判断のジレンマ

サイバーセキュリティ対策は、経営の世界で「守りの投資」に分類されます。

「守りの投資」は効果が見えにくく、経営判断が難しいという特性があります。

売上や利益に直結しないため、予算確保の優先順位が下がりがちなのです。

また、被害に遭って初めて重要性を痛感するケースが多いため、投資判断が先送りにされる傾向があります。

既存システムの複雑さ

改修に改修を重ねたレガシーシステムとの兼ね合いで、抜本的な対策がとれないこともあります。

オンプレミス型かつ部署ごとに分断されたシステムでは、データの所在が把握できておらず、守るべき対象を特定できません。

しかしシステム刷新には大規模な投資と時間が必要であり、現実的な選択肢として検討しづらい構造があります。

正常性バイアス

ランサムウェアが登場した当初、主に標的とされたのは大手企業や公的機関でした。

そのせいか「中小企業は標的にならない」という誤解が根強く残っています。

「社会的に重要な情報資産を扱っていないから」という油断や、「ランサムウェアは海外の話」という思い込みが対策を遅らせているのです。

しかし2025年現在、ランサムウェアの主な標的となっているのは「中小企業」です。

もはや「社会的な影響度」や「資産価値」ではなく、攻撃者にとって「攻撃しやすいかどうか」が攻撃対象の選定基準になっています。

限られたリソースで取りうる現実的な対策の考え方

では、実際問題として中小企業はどのようにランサムウェア対策を進めるべきなのでしょうか。

限られたリソースの中で、すべてのリスクに完璧に対応することはできません。

そこで重要になるのが「7割の防御、3割の攻め」という意識付けです。

「7割の防御」とは、社内システムの要である基幹システムを徹底的に守ること。

具体的には、社内に分散したシステムとデータをクラウドERPに集約し、守るべき対象を明確化します。そこに防御リソース(セキュリティ対策)を集中させ、なおかつクラウドERPの標準セキュリティ機能を最大限活用します。

これに対して「3割の攻め」とは、守られた基盤の上でデータ活用を進めることです。

安全に守られたデータ基盤の上で、AIによる予測や経営分析を実行します。

セキュリティに時間を取られず、本業の価値創造に注力できるため、クラウドERPを前提とした対策は非常におすすめです。

侵入前提の「データレジリエンス」という考え方

ランサムウェアによる攻撃を完全に防ぐことは困難です。

重要なのは「攻撃されても事業を継続できる体制」を構築することです。

完全防御ではなく、「侵入を許しても」「データを人質にとられても」、データの整合性を保ち事業を継続できる仕組みを整える必要があります。

「侵入前提」の文脈の中で重要になるのが、事業を迅速に再開できる仕組み(データレジリエンス)です。

データレジリエンスとは、災害やサイバー攻撃といった有事において、重要なデータを喪失せず速やかに復元するための「備え」のこと。

データレジリエンスは以下3つの要素で構成されます。

「データの分離」

第一に、重要データをネットワークから論理的・物理的に分離して守ることです。攻撃者がバックアップに到達できない構成を構築します。

バックアップとチェックの強化

第二に、バックアップデータを暗号化と完全性チェックにより安全に保管し、迅速に復元できることです。複数世代のバックアップと自動復旧手順を整備します。

復旧のマニュアル化

第三に、復旧手順を標準化し、事前に整備・訓練しておくことです。インシデント発生時の初動対応マニュアルを整備し、社内に対して周知徹底を行います。

「仕組みで守りデータレジリエンスを確保」クラウドERPという選択肢

現在でもオンプレミスサーバーで基幹システムを運用している中小企業は多数存在します。

また、30年以上前に構築したシステムでは、「データ統合」という概念が希薄で、部門間でデータが散逸しているケースも少なくありません。

こうしたシステムでは「守るべきデータ」の全体像を把握しづらいのです。

また、セキュリティパッチの適用やバックアップ管理作業など重要なセキュリティタスクの属人性が高く、担当者の退職でノウハウが途絶えるリスクもあります。

これら中小企業が抱える「構造的な脆弱性」を解消する手段のひとつが「クラウドERPの活用」です。

クラウドERPで構造的にリスクを下げる

クラウドERPには、自動バックアップが標準装備されており、日次・週次・月次の多世代管理が自動で行われます。また、クラウド上にバックアップされたデータは、地理的に分散された冗長化構成により、災害時やサイバー攻撃時にも保護されます。

さらにセキュリティパッチの自動適用により、脆弱性管理の負担が大幅に軽減されます。

加えて、多要素認証(MFA)による不正アクセスのリスク低減、通信の完全暗号化(TLS 1.2以上)など、複数のセキュリティ対策がワンパッケージで提供されます。

バラバラに管理されたデータをクラウドERPに集約することで、セキュリティ対策を一元化できるわけです。

AI Cloud ERP「NetSuite」でランサムウェア対策を

Oracle社のAI Cloud ERP「NetSuite」は、Oracle Cloud Infrastructure(OCI)上で稼働しており、エンタープライズグレードのセキュリティ基盤を標準で利用できます。

Oracle Cloud Infrastructureでは、データセンターの物理的セキュリティ、ネットワークインフラの保護・監視、サーバー/OS/ミドルウェアの脆弱性対策、プラットフォーム全体の自動バックアップ、セキュリティパッチの自動適用は、すべてOracle側が担当します。

つまり、IT基盤のセキュリティ・運用をベンダー側に任せることができるのです。

企業側は日常的なユーザーアカウント管理、エンドユーザーへのセキュリティ教育、強固なパスワード設定と適切な管理、業務プロセスにおけるセキュリティ意識の徹底に集中できます。

さらにNetSuiteでは、財務・販売・在庫・生産といった基幹業務データを一元管理できるため、「どこに何のデータがあるか」が明確で、「守るべき対象」を容易に絞り込めます。

統一されたアクセス制御(RBAC)を全社に適用できるため、権限管理の複雑さも大幅に軽減されるでしょう。

まとめ:被害事例を他山の石で終わらせないために

ランサムウェア対策は「被害に遭ってから」では遅すぎます。

復旧費用、業務停止期間、取引先への影響、信用失墜など、被害の規模は想像以上に大きくなることが大半だからです。

ランサムウェア対策のすべてを自社で抱え込む必要はありません。

クラウドERPの標準セキュリティ機能を活用し、基盤部分の運用を外部に任せることで、限られたリソースでも現実的な対策が可能です。

ベンチャーネットでは、ランサムウェア対策とNetSuite導入に関する無料相談を実施しています。

現状のセキュリティリスク診断(簡易版)、最適なランサムウェア対策プランのご提案、NetSuite導入の概算スケジュール・費用のご提示など、貴社の課題に応じた最適なアプローチをご提案します。